---

## Au sommaire

- **REX** de ~ 2 ans de mission pour une ETI : *mon job ces derniers 24 mois*

- 3 domaines d'intervention pour aider les devs

- 1 - Gestion de la **forge logicielle**

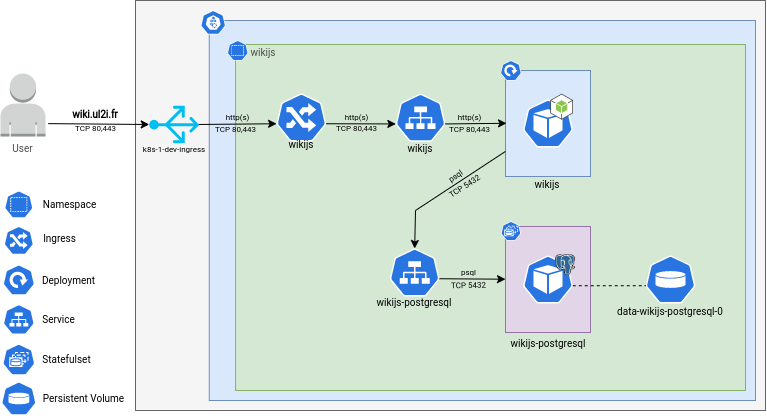

- 2 - Déploiement des plateformes **kubernetes**

- 3 - Mise à disposition d'**environnement de dev** & **CI/CD**

- **Accompagnement** & **support** sur ces 3 domaines

## Disclaimer

- **Mon** expérience, **mon** avis (subjectif, mais forcément le bon)

- Quelques traits **forcés**

- Les devs on vous aime bien quand même ;)

---

# Plateformes Applis

## Exemple

On en parle après

Gestion des modules, trop peu utilisé vs maintenance code

ArgoCD, Flux

`pluto`, ` kubent`

kubectl, helm

💡 Mise en place de runbooks pour la MCO

(*les traces on verra plus tard*)

- Prometheus, Loki, Grafana, Thanos !

Traces : voir atelier OpenTelemetry juste après

Exporter OVH

Cf talk

Déploiement:

- Maturité Providers Terraform

- Enroll Rancher pas idempotent

MaJ des clusters:

- MaJ clusters **AVANT** maj CRDs (ingress, )

- Support des versions Rancher vs cycle release MKS

- Majorité de charts Helm : cycle de release différent

En prod:

- Gestion des volumes & backups

- Scaling à 0 des nodes avec Kyverno

Forge Logicielle:

- Séparation des rôles applicatifs

- Puissance Worker Nodes vs Control Plane

- Driver CSI : restart des nodes, recréation des PVs

- **Harbor**, **Keycloak** & applis clientes sur le même cluster

***Bonus***: Kyverno

- Upgrade charts **Helm** qui se passent mal

- Homogénisation des composants, nomenclature

- Autonomie des devs sur les déploiements

- Ressources consommables facilement (CPU, RAM, Disque)

- Réplication Prod / Hors Prod à iso-périmètre

Forge Logicielle:

- Adoption de la plateforme, même pour les projets hors Kubernetes

- SSO: Gestion centralisée des comptes (délégation AD en cours)

Développeur != Expert CI/CD

- Images Docker custrom + obsoletes

- Logs sur volumes

- Oublie de données persistantes

- Perfs BDD à 2 semaines de la MEP, disque local

- Gestion BDD (flyway, etc)

- FTP qui n'a jamais marché

- Equipes super autonomes, qui aident

- MR sur les templates de CI/CD

- Communication fluide / pas de pb d'ego, transparence

- Découverte d'un nouveau monde SIG: devs pas forcéments experts, mais excellent en ingénierie

kyverno, sympa l'upgrade

---

# La suite...

## Technique

- Amélioration mise à dispo plateforme: Mode GitOps

- Amélioration & sécurication des déploiements (CI/CD)

- Mutualisation de clusters (FinOps, Niveau de criticité pour l'astreinte)

## Humain

- Amélioration de la transmission d'info

- Runbooks pour les nouveaux arrivants

- On intervient jamais assez tôt dans le développement applicatif